安全 | 色情广告挂马分析:记一次挂马与挖矿之间的“亲密接触”

作者:腾讯电脑管家

链接:色情广告挂马分析:记一次挂马与挖矿之间的“亲密接触” - FreeBuf.COM | 关注黑客与极客

1 写在前面

近日,腾讯安全反病毒实验室发现,有一类木马通过网页广告挂马的方式大规模传播。广告内容为色情链接,诱导用户点击。

链接中嵌入了一段触发IE漏洞的JS脚本,如果用户电脑的IE浏览器没有及时打好补丁,那么点击链接后将会中招。

木马除了给受害者电脑上添加后门、窃取隐私信息之外,还会运行数字货币挖矿的程序从中获利。同时反病毒实验室还发现,木马作者服务器上还保存着 linux 等平台的木马,以及大量受控服务器后台地址,有可能进一步发动挖矿等更大规模的攻击。

下面带来详细的分析。

2 技术分析

2.1. 挂马

色情广告网页中内嵌了带有混淆的JS脚本:

解密后是利用 CVE-2016-0189 漏洞:

CVE-2016-0189 漏洞是 IE 浏览器脚本引擎漏洞,影响 IE9/10/11 浏览器,由于漏洞利用简单且影响范围大,稳定性好,不容易造成崩溃, CVE-2016-0189 漏洞已经成为黑客最常用的漏洞工具之一。木马会从服务器上下载可执行文件在用户电脑上执行。

登录到木马的服务器,发现木马服务器上存放着有pe,elf,压缩包 等格式的文件。文件中包含了后门木马程序,开源挖矿工具以及疑似被攻击目标,下面我们从这几个方面进行详细介绍:

2.2. 后门木马

服务器上Server.exe,build.exe ,dashu.exe三个文件,是同一类型的后门程序。 通过对比,只是在创建服务程序时,服务名称和描述不一样:

后门程序第一次运行时会检查服务是否已经存在,如果不存在的话,会把自己重命名为随机文件名,然后拷贝到 C:\windows\system32 文件夹下, 以服务的形式启动:

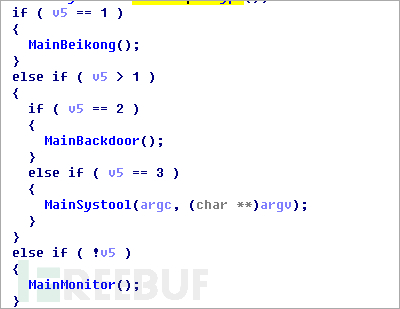

如果是通过服务的形式启动,就执行后门逻辑。

目前分析,后门主要的危害包括:下载并执行恶意文件,启动IE访问某个恶意URL等。

这里下载的可执行文件,黑客可以根据自己的需求进行配置。如果配置了服务器上存放的挖矿程序 system.exe,那么此时肉鸡就变成了黑客的发财工具。

除了以上两个功能外,还包含了大概31种其他的与服务器进行交互的功能。基本思路是接受服务器传来的参数,解密并执行。

经过分析,服务器上存放 sbwang、gnmbs 等 elf 文件,也是带有后门功能的 linux 木马 。

2.3 挖矿工具

服务器中的最后一个 system.exe 是与挖矿有关的可执行文件。运行后,system.exe 会在 C:\sys 目录下释放多个 文件,随后拉起 nheqminer1.exe 进程,运行参数包含矿池地址和钱包地址, 并修改注册表 ,设置 system.exe 开机自启动,这样中招用户每次开机后,都会执行挖矿的程序,给木马作者带来 源源不断的收益。

上图展示的 system.exe 所释放的文件,属于 github 开源的挖 矿框架 nheqminer 。这里挖掘的是 Zcash ,Zcash 类似比特币 ,但又有所不同。比特币等数字货币以交易的隐蔽性著称,但可以通过比特币区块链的记录追踪交易,人们可以准确获知比特币的发送者。Zcash 对交易数据进行了匿名处理,而不是像比特币那样要将交易数据公布于大众。同时,挖矿消耗资源较少,个人电脑即可满足挖矿的需求。

2.4. 被攻击目标

ips.rar 文件中存放的是扫描到的部署有 phpmyadmin 的服务器地址

这些 ip 基本都是某云服务商的服务器地址,黑客目标可能是想攻击 部署在其服务器上的应用。搜索黑客挂马服务器的ip,也能看出一些端倪。

这个ip曾经进行过各种类型的攻击,包括端口扫描,ssh登录等。猜测目的应该为了攻击并获取云上服务器的权限 ,进行挂马或者部署自己的恶意程序,从而完成规模更大,目的性更明确的攻击。

3 溯源

3.1 影响范围

下面第一幅图展示的是漏洞每日拦截趋势情况,第二幅图是后门样本的广度情况。

对比两幅图,可以看到七月中旬以后,拦截次数和病毒广度都呈现了上升趋势。

查看受害人的地理分布,发现广东和山东,江苏 ,河南等省,是本次挂马挖矿的重灾区。

3.2. 挖矿地址

木马运行时会通过隐藏窗口创建一个挖矿进程,通过监控木马命令行行为可以发现,运行参数中配置有挖矿池地址,钱包地址等参数。

查询地址钱包的信息,能够看到为此钱包挖矿的机器。两天内已有 500个机器为此地址挖过矿。

从查询到的挖矿机器数据来看,挖矿数小于后门中招的机器数。可以看出,木马作者并没有利用挂马的后门程序给全体受害者推送挖矿程序,只有部分受害者变成了矿工。如果黑客哪天想多赚钱,下发挖矿程序,在这么多肉鸡的帮助下,实现财富自由也是分分钟的事情。

3.3 C&C服务器

挖掘现有C&C服务器信息,我们还发现了作者其他的 C&C 服务器地址 。通过现有掌握的数据,我们整理出来了 C&C 服务器,挂马服务器还有样本之间的关联。

图中的紫色样本,表示此样本部署在了挂马服务器,同时也连接了 C&C 服务器。两类服务器之间的关联通过样本建立了起来。

4 总结

由前文分析看到,此次挂马挖矿在七月中旬后有个爆发,漏洞拦截次数和样本的广度都有一个明显的上升。并且挂马服务器的挖矿样本频繁更新,病毒目前活跃度较大。