ACM CCS 2017 会议每日报道:Day 0

引言

ACM Conference on Computer and Communications Security(CCS)作为计算机安全领域的四大顶级学术会议(其它三个会议分别是IEEE S&P,NDSS和Usenix Security)之一,今年(第24届)来到了著名的牛仔之乡,民风彪悍的美国德克萨斯州达拉斯。会议从10月30日开始持续到11月4日,会议地点和去年在金碧辉煌的奥地利总统官邸所在的霍夫堡宫殿(Hofburg Palace)相比,换成了坐落在极富现代感的达拉斯Downtown的喜来登酒店会议中心,而参会人员和去年相比也不遑多让,基本上接近1000人。本次会议上海交通大学密码与计算机安全实验室将会全程跟踪报道,由于和国内有13小时时差,我们的每日报道会伴随着祖国的朝阳一起出现在大家的推送中 :-)

达拉斯与肯尼迪总统

达拉斯最闻名于世的可能还并非其牛仔文化,而是在50多年前那起美国历史上和林肯总统遇刺齐名的肯尼迪总统刺杀案(1963年11月22日中午12点30分),枪击案发生之地迪利广场(Dealey Plaze)和CCS会议召开地仅相距1公里多,都位于达拉斯主市区(Downtown),当年肯尼迪总统就是乘坐敞篷轿车,自东向西沿达拉斯主街(Main Street)行至迪利广场附近时,遭遇埋伏在路旁一个教科书仓库楼六楼的枪手李·哈维·奥斯瓦尔德(Lee Harvey Oswald)的三颗军用子弹而不幸遇难。尽管非常突然,一位达拉斯当地裁缝亚伯拉罕·泽普鲁德(Abraham Zapruder)还是恰好用家用摄像机记录下了唯一的一份遇刺过程影像资料,使得这起震惊世界的事件更加富有悲剧色彩。

如今,红砖结构的教科书仓库已经被改建成了“第六层楼博物馆”,博物馆内用极其详尽的资料带领游客回顾了整个事件前后的各种细节,并真实还原了案发现场刺客所在的第六楼原貌,而楼下总统身亡的街道至今仍在使用,两个枪击点均被好事者画上了白色X标记,不时会有民众不顾交通规则冲入路中间站在其上,可能是想还原当时总统及第一夫人的心路历程;迪利广场东面也建起了肯尼迪总统纪念广场,怀念这位深受喜爱的年轻总统。

来自中国的声音

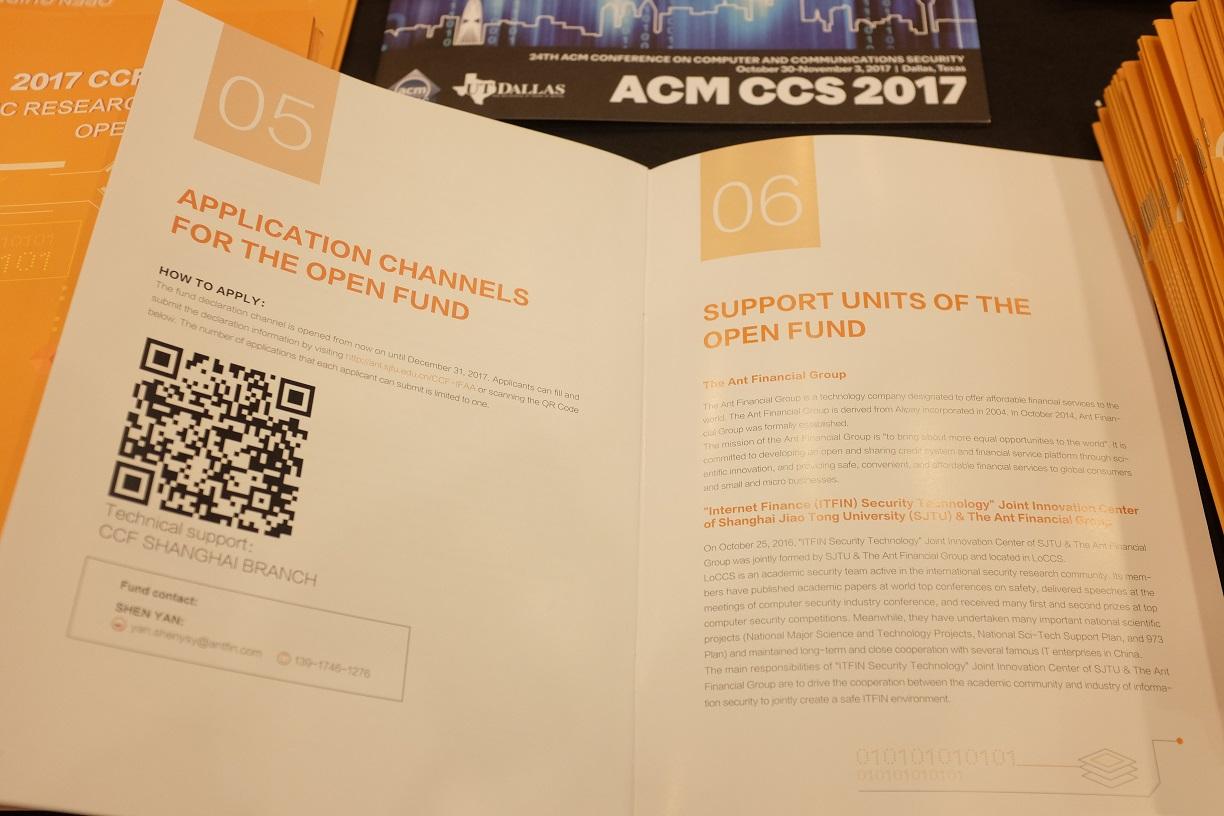

本次CCS会议除了一贯的大量的华裔研究人员参与发表研究论文以外,更有许多亮点和中国有关:来自浙大的论文DolphinAttack: Inaudible Voice Commands进入了最佳论文奖提名,将与其它10篇文章一起于11月1日大会晚宴之时角逐最佳论文奖荣誉;大量中国企业加入了会议的赞助商行列(包括阿里巴巴、华为、Oppo、Vivo、蚂蚁金服等牵头的互联网金融身份认证联盟IFAA和百度作为金牌赞助商;京东安全作为铜牌赞助商),和国际巨头一起支持安全学术界的工作;更为值得一提的是中国计算机学会CCF和互联网金融身份认证联盟IFAA在CCS大会上发布的2017 CCF-IFAA开放科研基金(由上海交通大学密码与计算机安全实验室同蚂蚁金服一起作为基金评审支持单位),获得了研究人员的广泛关注。一位澳洲的研究人员还和我们开玩笑说,没有哪位研究人员会讨厌funding,不是吗?

Pre-Conference Workshops

尽管10月30日的所有议程均为workshop报告,但是从中午午餐的就餐人数看起来已经有数百名参会人员抵达达拉斯了,会场上由Starbucks独家赞助的咖啡也几乎是人手一杯。今天是CCS大会的正会开始前的pre-conference workshop day,一共有7个workshops并行地在喜来登大酒店的会议中心举行。这些workshops的主题各异,既有之前已经召开了15届,关注电子社会隐私安全的WPES: 16th Workshop on Privacy in the Electronic Society和之前召开过8届;关于企业内部安全威胁的MIST: 9th International Workshop on Managing Insider Security Threats;以及关注基于代码多样性的安全防御的MTD: 4th Workshop on Moving Target Defense等诸多有着历史的workshops,又有包括关注多媒体方面隐私安全的MPS: 1st International Workshop on Multimedia Privacy and Security和关注促进女性安全研究人员更好展示的CyberW: 1st Workshop for Women in Cyber Security这样的第一次露面的新型workshops,还有两个更多从理论层面上关注程序安全workshop PLAS: Programming Languages and Analysis for Security和差分隐私workshop TPDP - Theory and Practice of Differential Privacy。尽管workshop的论文报告时间稍微短一些,但是各个会场上讨论都非常热烈,我们甚至见到一位提问者提问的时间之长堪比一个short talk~ 美中不足的一点在于由于论文数量的激增,会议的并行程度太高,很多并行的议程导致听众只能选择一个报告,也许这也是需要解决的研究问题之一吧?

作为软件安全研究人员,我们主要关注的是Moving Target Defense workshop,其中来自德国Darmstadt理工大学(Technische Universität Darmstadt)的Ahmad-Reza Sadeghi教授所做的keynote speak:Moving Targets vs. Moving Adversaries: On the Effectiveness of System Randomization总结了过去20多年来软件代码的各种随机化策略和相应的防护措施的演化过程,我们强烈推荐有兴趣的研究人员按照该keynote speak提及的相关攻防论文去开展阅读,了解最近几年在四大安全会议上出现的多个相关攻防研究结果。在提问环节,也有Ahmad-Reza Sadeghi教授的合作伙伴代表广大吃瓜研究人员向他扔出了一个相当尖锐的问题:最近几年来在诸如memory information disclosure漏洞方面不断提出相关的防御方案然后又不断被攻破,这种循环是否是毅种(^_^)不断持续下去没有尽头的循(guan)环(shui)?Ahmad-Reza Sadeghi教授的回答是这方面的研究工作如果只是简单地去追求提出一个新的攻击(discover a new attack simply)是绝对没有意义的,他的做法是不考虑找别人的问题,而是去设计和实现新的安全防御系统,在这个过程中附带地发现新的attack vector,而最终的结果还是追求实现出更好的防御。而另一位keynote speaker,来自加拿大的Paul C. Van Oorschot也补充说,现在不仅仅是需要设计更多的防御系统,同时也需要考虑使用更多的新型安全语言(比如rust)去开发新软件并解决遗产代码(legacy code)的漏洞问题,而遗产代码漏洞问题是最令人头疼的,因为新一代开发者即使掌握了新的开发语言,却没有从前的领域知识,因而重新实现遗产代码并不是那么容易。

下一日预告

明天CCS大会就将正式开幕,开始第一天的主要议程。对于软件安全研究人员而言,值得关注的sessions包括上午聚焦浏览器安全的Browsers session,中午聚焦口令安全的Passwords session和关注web安全的World Wide Web Of Wickedness session;对于机器学习和安全结合相关方向,有两个sessions讨论如何欺骗机器学习模型(包括浙大的海豚音攻击相关论文)以及如何在机器学习安全分析中的隐私问题;对于密码学货币和区块链爱好者,全天有三个sessions讨论相关安全问题。除了论文报告之外,还有两个tutorial议程,包括Ohio State University的张殷乾教授带来的Cache Side Channels: State-of-the-Art and Research

Opportunities 以及关注密码学系统后门相关防御的Cliptography: PostSnowden

Cryptography,欢迎大家持续关注我们的后续报道!!!