IPsec vpn 详解

ipsec 简述

IP无安全保障

RFC 2401—IPSec体系

安全协议—AH和ESP

隧道模式(Tunnel Mode)和传输模式(Transport Mode)

隧道模式适宜于建立安全VPN隧道

传输模式适用于两台主机之间的数据保护

动态密钥交换—IKE

安全性基本要求

机密性:防止数据被未获得授权的查看者理解 ,通过加密算法实现

完整性:防止数据在存储和传输的过程中受到非法的篡改 ,使用单向散列函数

身份验证:判断一份数据是否源于正确的创建者 ,单向散列函数、数字签名和公开密钥加密

加密算法

对称加密算法:块加密算法,流加密算法

非对称加密算法:如RSA算法

单向散列函数

diffie-hellman交换

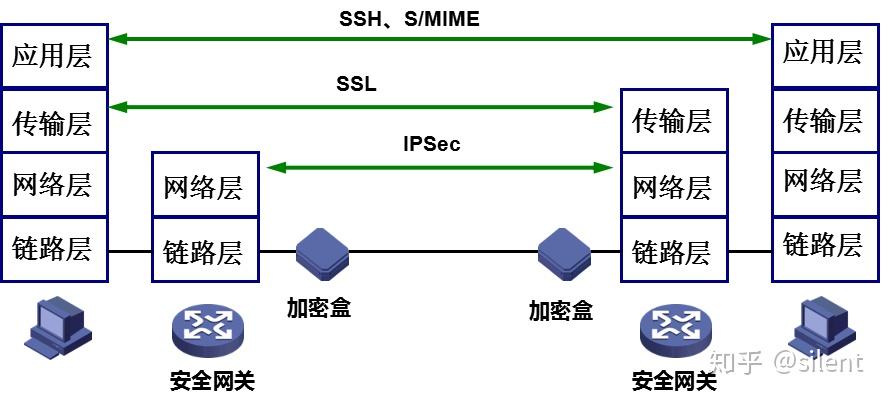

加密的实现层次

ipsec vpn体系结构

安全协议:负责保护数据,AH/ESP

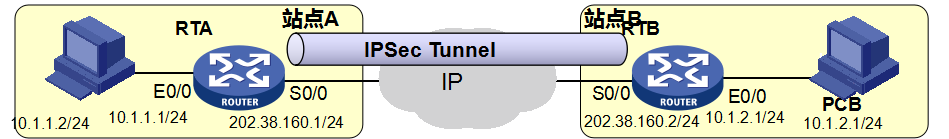

工作模式:传输模式:实现端到端保护,隧道模式:实现站点到站点保护

密钥交换:IKE:为安全协议执行协商

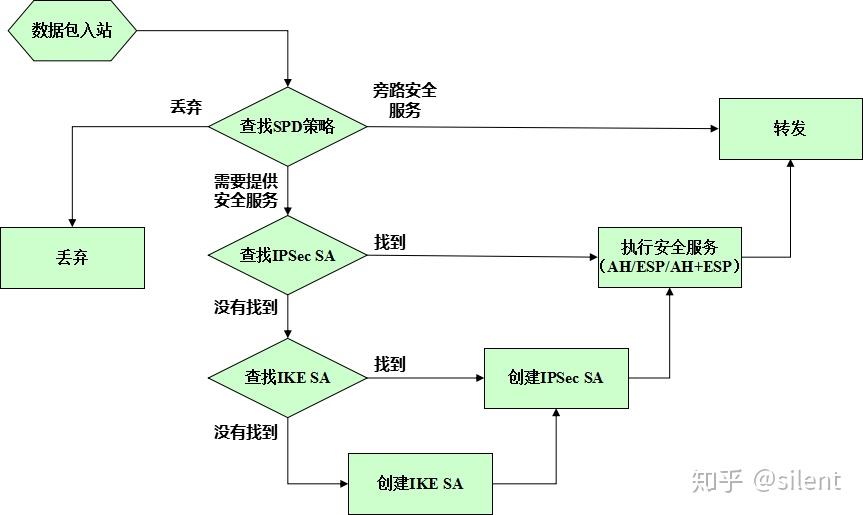

ipsec sa

SA(Security Association,安全联盟)

由一个(SPI,IP目的地址,安全协议标识符)三元组唯一标识

决定了对报文进行何种处理

协议、算法、密钥

每个IPSec SA都是单向的

手工建立/IKE协商生成

IPSec对数据流提供的安全服务通过SA来实现

SPD(Security Policy Database)

SAD(Security Association Database)

ipsec处理流程

ah

AH(Authentication Header)

RFC 2402

数据的完整性校验和源验证

有限的抗重播能力

不能提供数据加密功能

传输模式ah封装

隧道模式ah封装

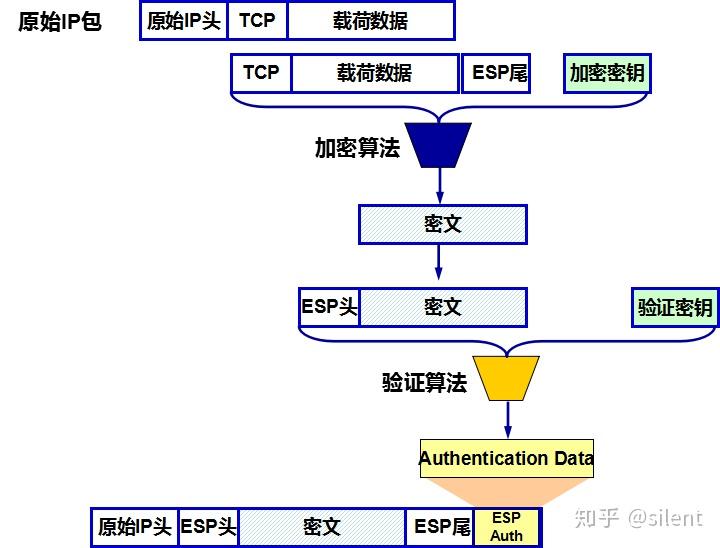

esp

ESP(Encapsulating Security Payload)

RFC 2406

保证数据的机密性

数据的完整性校验和源验证

一定的抗重播能力

传输模式esp封装

隧道模式esp封装

ike

IKE(Internet Key Exchange)

RFC 2409

使用Diffie-Hellman交换

完善的前向安全性

UDP端口500

ike作用

在不安全的网络上安全地分发密钥,验证身份

为IPSec提供了自动协商交换密钥、建立SA的服务

定时更新SA

定时更新密钥

允许IPSec提供反重播服务

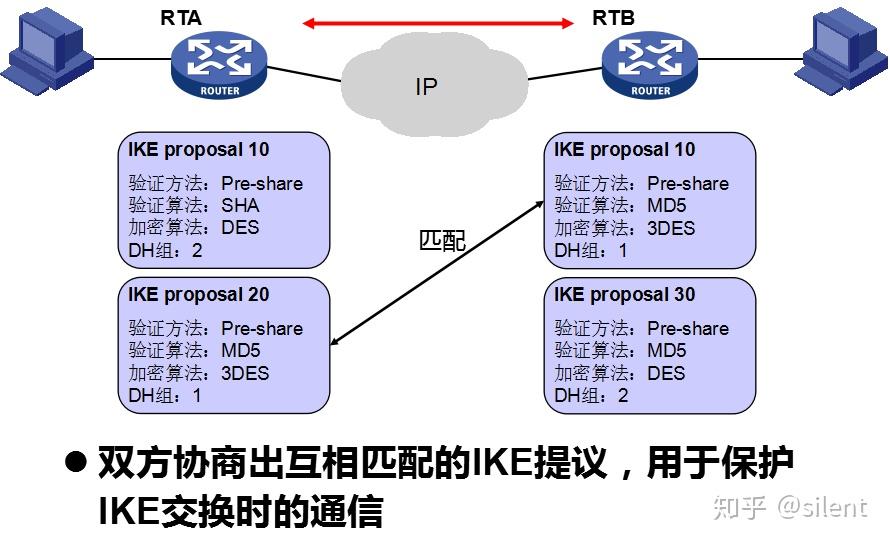

ike与ipsec协商

ike协商的两阶段

阶段一:在网络上建立一个IKE SA,为阶段二协商提供保护 ,主模式(Main Mode)和野蛮模式(Aggressive Mode)

阶段二:在阶段一建立的IKE SA的保护下完成IPSec SA的协商 ,快速模式(Quick Mode)

cookie

IKE交换开始时,双方的初始消息都包含一个Cookie

响应方收到包含这个Cookie的下一条消息时,才开始真正的DH交换过程

一定程度上阻止DoS攻击

野蛮模式无法抵抗DoS

ike主模式

ike野蛮模式

nat与ipsec的兼容性问题

NAT网关修改IPSec报文的IP地址

IPSec完整性检查失败

NAT网关修改IKE的UDP端口号500

IKE协商验证失败

其它问题

ipsec配置任务(流程)

1,匹配兴趣流--2,创建ipsec安全提议--3,创建ike密钥/id--4,创建ike描述--5,ike提议配置--6,ipsec策略配置--7,在端口上运行ipsec策略--8,写静态路由指向对端私网段

安全策略的两种类型

静态——手工配置参数的安全策略

需要用户手工配置密钥、SPI、安全协议和算法等参数

在隧道模式下还需要手工配置安全隧道两个端点的IP地址

动态——通过IKE协商参数的安全策略

由IKE自动协商生成密钥、SPI、安全协议和算法等参数

ike配置前准备

确定IKE交换过程中安全保护的强度

包括身份验证方法、加密算法、验证算法、DH组等

确定所选验证方法的相应参数

使用预共享密钥方法需预先约定共享密钥

使用RSA签名方法需预先约定所属的PKI

理解ike提议

ipsec+ike预共享密钥配置v5

[RTA] acl number 3001

[RTA-acl-adv-3001] rule permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

[RTA-acl-adv-3001] rule deny ip source any destination any

[RTA] ip route-static 10.1.2.0 255.255.255.0 202.38.160.2

[RTA] ipsec proposal tran1

[RTA-ipsec-proposal-tran1] encapsulation-mode tunnel

[RTA-ipsec-proposal-tran1] transform esp

[RTA-ipsec-proposal-tran1] esp encryption-algorithm des

[RTA-ipsec-proposal-tran1] esp authentication-algorithm sha1

[RTA-ipsec-proposal-tran1] quit

[RTA] ike peer peer1

[RTA-ike-peer-peer] pre-share-key abcde

[RTA-ike-peer-peer] remote-address 202.38.160.2

[RTA] ipsec policy map1 10 isakmp

[RTA-ipsec-policy-isakmp-map1-10] proposal tran1

[RTA-ipsec-policy-isakmp-map1-10] security acl 3001

[RTA-ipsec-policy-isakmp-map1-10] ike-peer peer1

[RTA-ipsec-policy-isakmp-map1-10] quit

[RTA] interface serial0/0

[RTA-Serial0/0] ip address 202.38.160.1 255.255.255.0

[RTA-Serial0/0] ipsec policy map1

[RTA] interface ethernet0/0

[RTA-Ethernet0/0] ip address 10.1.1.1 255.255.255.0

ike野蛮模式配置v5

[RTA] ike local-name rta

[RTA] ike peer rtb

[RTA-ike-peer-rtb] exchange-mode aggressive

[RTA-ike-peer-rtb] pre-shared-key abc

[RTA-ike-peer-rtb] id-type name

[RTA-ike-peer-rtb] remote-name rtb

[RTA-ike-peer-rtb] ipsec proposal prop-for-rtb

[RTA-ipsec-proposal-prop-for-rtb] esp authentication-algorithm sha1

[RTA-ipsec-proposal-prop-for-rtb] esp encryption-algorithm 3des

[RTA] acl number 3000

[RTA-acl-adv-3000] rule 0 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

[RTA-acl-adv-3000] rule 1 deny ip

[RTA] ipsec policy policy1 10 isakmp

[RTA-ipsec-policy-isakmp-policy1-10] security acl 3000

[RTA-ipsec-policy-isakmp-policy1-10] ike-peer rtb

[RTA-ipsec-policy-isakmp-policy1-10] proposal prop-for-rtb

[RTA-ipsec-policy-isakmp-policy1-10] interface Ethernet0/1

[RTA-Ethernet0/1] ip address 192.168.1.1 255.255.255.0

[RTA-Ethernet0/1] interface Serial0/0

[RTA-Serial0/0] link-protocol ppp

[RTA-Serial0/0] ip address 10.1.12.1 255.255.255.0

[RTA-Serial0/0] ipsec policy policy1

[RTA] ip route-static 0.0.0.0 0.0.0.0 Serial 0/0

ipsec v7配置: